Quello che generalmente a tutti interessa capire è quello che avverrà nell’immediato futuro.

Sappiamo che il sistema economico attuale si muove su numeri insostenibili, basti vedere l’enorme divario che si è creato tra il mercato finanziario ed il mercato economico e l'esempio più ecclatante è Tesla.

Sappiamo benissimo che il debito pubblico ormai è insostenibile, la azioni intraprese dalla Federal Reserve negli ultimi 10-15 anni per sostenere il marcato hanno peggiorato la situazione creando ancora più sfiducia verso le banche centrali, BCE compresa. Un po' la popolazione si è anche resa conto del gioco sporco delle banche centrali, che sono banche private e non pubbliche e la maggior parte della popolazione non le stima più.

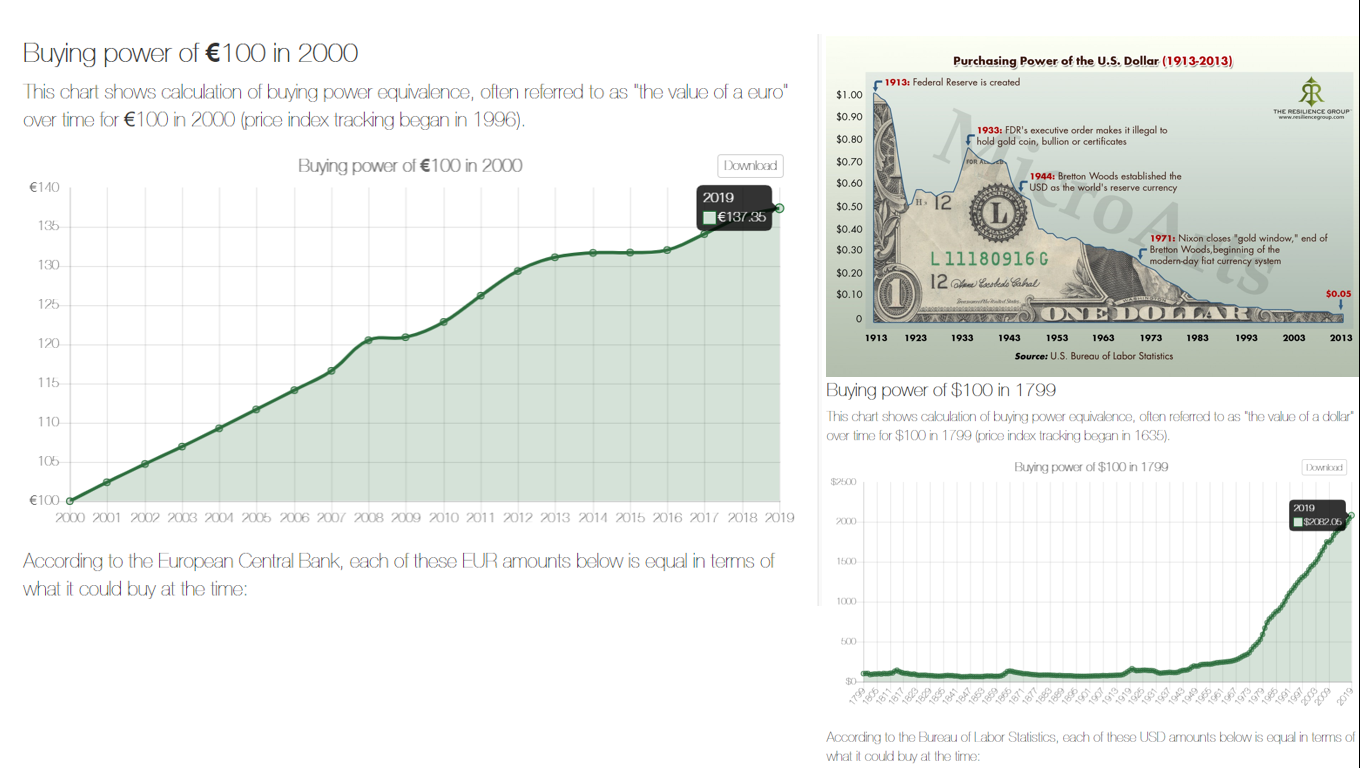

Da quanto è nata la federal reserve 1913 sono passati poco più di 100 anni, nei primi anni furono di grande sviluppo economico e vi furono molti pro a favore di una banca centrale privata, ma poi col passare del tempo si è scoperto l’operato fraudolento a favore dei poteri forti e a sfavore dei cittadini.

Non possiamo negare che nonostante tutto questo, che il potere di acquisto del dollaro sia drasticamente calato di oltre 90% dalla sua nascita, negli ultimi 100 anni comunque le banche centrali hanno apportato tanti benefici e tutti abbiamo avuto una enorme crescita in ricchezza verso la popolazione e la qualità di vita è migliorata.

Questo sistema per tanti anni è servito, così com’è nonostante sia imperfetto ed a tratti fraudolento.

Ma oggi il sistema ha fato il suo corso, siamo nella fase ciclica finale di discesa, dove inevitabilmente vengono alla luce gli aspetti negativi in modo accentuato.

Noi stessi, in qualità di esseri umani, abbiamo zone di luce e zone di ombra, cosi anche il sistema, essendo fatto da umani, ha zone di luce e zone di ombra, momenti di luce e momenti di ombra. Tutto funziona cosi.

Ovviamente nella fase iniziale delle Banche centrali emergono gli aspetti positivi che sono serviti, ma oggi, nella loro fase finale emergono gli aspetti negativi, vedasi i recenti attacchi verso il mondo delle cripto che li sta spodestando dal loro monopolio sul denaro.

Ora bisogna fare una riflessione, l’intero assetto economico, le società e le aziende che sono nate nel tempo non sono altro che un derivato di quel pensiero economico guidato dalla mente umana. A suo tempo si era pensato che le banche centrali servissero al mondo per innescare i processi evolutivi e fu corretto.

Dalle ultime ricerche fatte buona parte del mondo oggi ha compreso che il sistema gestito dalle banche centrali ormai sia obsoleto e non sia più assertivo alla causa dell’evoluzione umana, questa piccola parte del mondo si è accorta che serve dell’altro, ma l’altro cosa potrebbe essere?

Dal mio punto di vista personale, ma non è solo un mio pensiero, è esattamente la Blockchain con la sua applicazione più nota, la criptovaluta.

Certo oggi ci sono più di 2.000 criptovalute sul mercato, ma se guardiamo la storia, vi sono episodi ciclici che si ripetono, cambia il vestito ma i contenuti sono gli stessi e la storia ci insegna che sul mercato rimarranno poche criptovalute, gli esperti indicano circa una ventina.

E’ molto difficile comprende quali saranno le criptovalute che sopravvivranno a questa cernita.

Possiamo fare una breve analisi, sicuramente quelle che hanno un progetto valido alle spalle, ma quelle che lo hanno sono anche le più combattute e quindi più resistono agli attacchi del sistema più diventano forti e solide.

È anche analizzare quali siano le dinamiche dominanti di diffusione, più sono diffuse, più vengono utilizzate più cresce il consenso condiviso e più cresce la fiducia negli utilizzatori che sono il vero valore di una criptovaluta, perché, come le valute FIAT, sono monete fiduciarie che devono il loro valore all’utilizzo ed al numero di transazioni effettuate, più persone le utilizzano per scambiarsi beni e servizi più il loro valore cresce stabilmente.

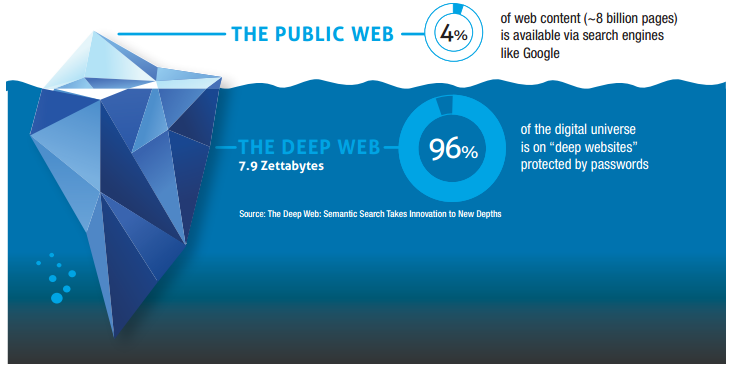

Stiamo vivendo in maniera silente la quarta rivoluzione industriale che radica il mondo digitale in ogni impianto produttivo. Molti consumatori hanno perso la fiducia nei brand perché, hanno perso la fiducia nel cibo, hanno perso la fiducia nei prodotti, la trasparenza e l’incorruttibilità della Blockchain serve anche a ridare fiducia nei brand ed in ciò che si acquista.

In un modo totalmente digitale dove le macchine sono interconnesse tra di loro e dialogano in maniera autonoma, non è difficile comprendere che il vecchio modello monetario basato sulle valute FIAT e sulle banche centrali sia ormai obsoleto. Ostacola lo sviluppo tecnologico ed industriale.

Oggi la tecnologia che guida il mondo e che detta le leggi “The cose is law” quindi prima o dopo il vecchio modello economico collasserà e quel 20% della popolazione che avrà già iniziato a vivere nel nuovo modo sarà la popolazione che trarrà maggior beneficio, ma non solo a livello individuale ma anche a livello imprenditoriale.

L’80% della popolazione vedrà un forte periodo di crisi e continuerà a vivere nel vecchio mondo fino a che risulterà inevitabile passare al nuovo, di certo avverrà con la generazione successiva che nascerà nel nuovo mondo.

Oggi ci sono tutti i dati che confermano che il processo è irreversibile, come ha affermato Yorke Rhodes direttore del programma Blockchain di Microsoft, la riduzione della domanda è visibile a tutti, nel mercato automobilistico europeo nel primo semestre 2019 -8,6%, scorte di magazzino in ogni settore alle stelle, le persone non acquistano, non spendono, per svariati motivi.

Dal report del primo semestre 2019 della federal reseve Americana, esce un dato allarmante che ci riguarda, scrive, il disequilibrio dei conti pubblici Italiani mettono a rischio la situazione finanziaria degli stati uniti, inoltre parlano degli effetti negativi della Brexit sui mercati globali, degli stress dovuti ai dazi con la Cina.

Ma il dato più allarmante che ha riportato la Federal Reserve a fine aprile è relativo all’indice di probabilità che nei prossimi mesi si presenti una crisi, bene tale indice è cresciuto al 40% un aumento rispetto ai mesi precedenti. Questo dato, secondo la federal server, indica che esiste una probabilità di recessione nel 2019 del 40%, loro stessi indicano che negli anni successivi, 2020, 2021, riportando che il boom arriverà nel 2021.

Ma sempre nel report del primo semestre 2019 scrive, il sistema economico finanziario è particolarmente debole e qualsiasi piccolo shock può rilevarsi fatale ed innescare un crollo improvviso di tutto il sistema economico.

Tutti gli economisti mondiali, sulla base dell’analisi dei dati reali, sono concordi sull’arrivo di questo grande periodo recessivo, che è già previsto nel 2021, ma come riporta la federal reserve il sistema è particolarmente debole quindi basta una piccola scintilla perché tutto crolli prima.

Ancora una volta analizziamo la storia, la storia ci insegna che ogni grande crisi economica mondiale si è innescata da una piccola scintilla, quindi un piccolo shock che ha portato il sistema al collasso in pochi giorni.

Quando affrontavo questi argomenti nel 2016, la maggior parte delle persone mi guardava in malo modo, come se fossi pazzo, perché era impossibile che tutto questo accadesse, non vi erano molti dati su cui poter fare analisi certe.

Ma oggi sono gli stessi regolatori che ci indicano che sta accadendo ed è inevitabile.

Gli stessi ricercatori del Fondo Monetario Internazionale fmi dicono che i beni crittografici e altre forme di moneta elettronica (per esempio Libra) potrebbero un giorno sostituire i contanti e rendere irrilevanti i depositi bancari tradizionali.

Il 20% della popolazione vivrà un periodo straordinario di enorme crescita, mentrel’80% vivrà un periodo veramente drammatico il peggiore dal 1901 ad oggi, come indica il financial times.

Cosi anche le aziende che avranno compreso la nuova dimensione economica avranno un periodo di crescita mai vista, le altre? Be non penso vi sia nulla da aggiungere, si autoescluderanno dai mercati.

Perché ho scritto questo articolo?

Perché il mio lavoro consiste in questo, aiutare le aziende ad entrare in questo nuovo mondo ed accompagnarle in questa nuova dimensione economica facendole cresce grazie all'innovazione tecnologica, il tempo è finito, il futuro è oggi e chi vuole sopravvivere si deve muovere ora.

Siete interessati agli smartwatch ed ai dispositivi indossabili in generale ma non volete abbandonare l'orologio che avete attualmente al polso?

Siete interessati agli smartwatch ed ai dispositivi indossabili in generale ma non volete abbandonare l'orologio che avete attualmente al polso?